Microsoft lanserer flere oppdateringer på nytt for å adressere RSRE, SSB og L1 terminalfeil

Microsoft ga ut en håndfull nye reduksjonsoppdateringer for Windows 10 Spectre-varianter. Disse oppdateringene adresserer Spectres sikkerhetsproblemer, nemlig RSRE, SSB og L1 Terminal Fault.

Endringsloggene antyder at Microsoft bestemte seg for å løse følgende tre store sårbarheter denne gangen:

- Spectre Variant 3a (CVE-2018-3640: “Rogue System Register Read (RSRE)”)

- Spectre Variant 4 (CVE-2018-3639: “Speculative Store Bypass (SSB)”)

- L1TF (CVE-2018-3620, CVE-2018-3646: “L1 terminalfeil”)

Det er verdt å nevne at disse oppdateringene er gitt ut bare for Intel-enhetene. Oppdateringene ble opprinnelig rullet ut til brukerne i august 2018, men den siste utgivelsen inkluderer noen ekstra forbedringer som kan sees på:

KB4465065 - Windows 10 versjon 1809

KB4346084 - Windows 10 versjon 1803

KB4346085 - Windows 10 versjon 1709

KB4346086 - Windows 10 versjon 1703

KB4346087 - Windows 10 versjon 1607

Hva er RSRE-, SSB- og L1-terminalfeil?

Rogue System Register Les

Det er en annen angrepsmetode som også er kjent som Variant 3a. Angriperen endrer verdien av få systemregistertilstander ved hjelp av sidekanalbuffer og spekulative kjøringsmetoder. Kjernebeskyttelsen for Adresseplass Randomisering forbigås av angriperen som et resultat av dette sårbarheten. Selv om metoden 3a-varianten ikke er i stand til å eksponere sensitive brukerdata, kan det fremdeles tillate angriperen å eksponere fysiske adresser for noen datastrukturer.

L1 terminalfeil

L1 terminalfeil er en annen type sikkerhetsproblem med maskinvaresikkerhet som trekker ut hemmelig informasjon fra CPU-nivå 1-datacache. Ulike Intel-prosessorer har blitt berørt på grunn av dette sikkerhetsproblemet, inkludert Centaur, AMD, sammen med få andre ikke-Intel-leverandører. Sårbarheten tillater skadelige applikasjoner å endre dataverdiene i operativsystemets minne eller applikasjonsdata.

Spekulativ bypass

Speculative Store Bypass er i utgangspunktet et sikkerhetsproblem i maskinvaren som fungerer nøyaktig på samme måte som Meltdown og Spectre-sikkerhetsproblemer. Ifølge Intel er det lavere sannsynlighet for at brukerne kan bli påvirket av sårbarheten. Du kan forvente delvis beskyttelse mot variant 4 hvis du bruker nettlesere som har muligheten til å redusere Spectre variant 1 og 2. Intel er klar til å frigjøre en mikrokodeplaster (i løpet av de neste ukene) som skal håndtere Variant. 4.

For å sikre fullstendig beskyttelse mot sårbarheten, må brukerne aktivere Spectre-avbøting for Windows-klienten og Windows Server.

Er det noen kjente problemer i oppdateringene?

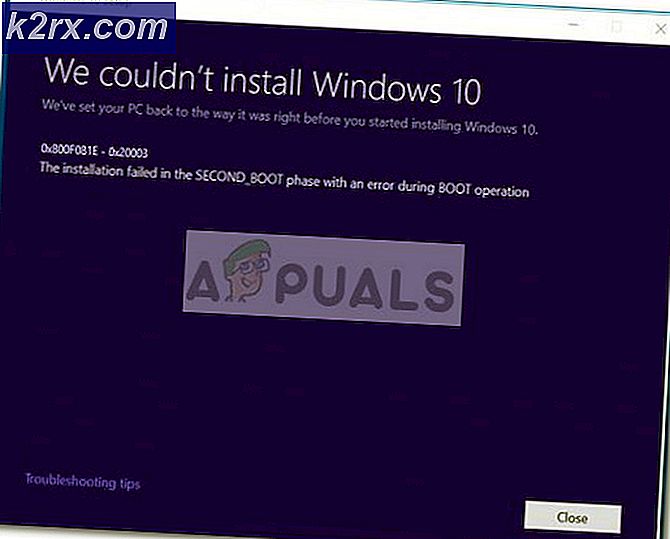

Heldigvis har Microsoft ikke oppført noen kjente problemer denne gangen. Ideelt sett vil ikke brukerne møte tekniske problemer under installasjonen, og oppdateringen forventes å installeres jevnt. Disse oppdateringene kan installeres direkte fra Microsoft Update-katalogen. Mens noen få unntak kan forventes for noen få brukere. Hvis du er en av dem, kan du rapportere disse problemene til Microsoft slik at de kan løses i de neste utgivelsene.