Antivirus ESET oppdager angripere som utnyttet nylige sårbarheter i Windows OS for å utføre cyberspionasje

Produsenter av populært antivirus- og digital sikkerhetsprogramvare ESET har oppdaget angriperne som utnyttet en nylig Windows OS-dags sårbarhet. Hacking-gruppen bak angrepet antas å drive nett-spionasje. Interessant, dette er ikke et typisk mål eller metodikk for gruppen som går under navnet ‘Buhtrap’, og dermed indikerer utnyttelsen sterkt at gruppen kan ha svingt.

Den slovakiske antivirusprodusenten ESET har bekreftet at en hakkergruppe kjent som Buhtrap står bak en nylig Windows OS-null-dags sårbarhet som ble utnyttet i naturen. Oppdagelsen er ganske interessant og bekymringsfull fordi gruppens aktiviteter ble innskrenket sterkt for noen år tilbake da kjernekodebasen til programvaren ble lekket online. Angrepet brukte en akkurat løst Windows OS-sårbarhet med null dager, angivelig for å utføre cyberspionasje. Dette er absolutt en bekymring for ny utvikling, først og fremst fordi Buhtrap aldri viste interesse for å hente ut informasjon. Gruppens primære aktiviteter innebar å stjele penger. Tilbake da den var svært aktiv, var Buhtraps primære mål finansinstitusjoner og deres servere. Gruppen brukte sin egen programvare og koder for å kompromittere sikkerheten til bankene eller kundene for å stjele penger.

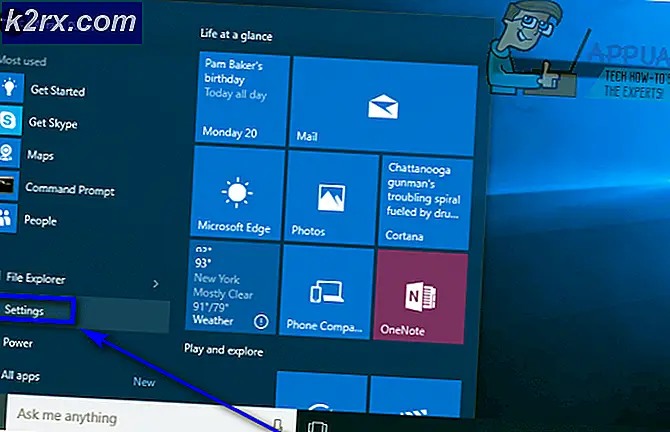

Forresten, Microsoft har nettopp gitt ut en oppdatering for å blokkere null-dagers Windows OS-sårbarhet. Selskapet hadde identifisert feilen og merket den CVE-2019-1132. Plasteret var en del av juli 2019 Patch Tuesday-pakke.

Buhtrap dreier til cyber-spionasje:

Utviklerne av ESET har bekreftet involveringen av Buhtrap. Videre har antivirusprodusenten til og med lagt til at gruppen var involvert i å drive cyberspionasje. Dette strider helt mot Buhtrap's tidligere utnyttelser. For øvrig er ESET klar over gruppens siste aktiviteter, men har ikke røpet gruppens mål.

Interessant nok har flere sikkerhetsbyråer gjentatte ganger antydet at Buhtrap ikke er et vanlig statssponsert hackerantrekk. Sikkerhetsforskere er sikre på at gruppen hovedsakelig opererer fra Russland. Det sammenlignes ofte med andre fokuserte hackingsgrupper som Turla, Fancy Bears, APT33 og Equation Group. Imidlertid er det en avgjørende forskjell mellom Buhtrap og andre. Gruppen sjelden overflater eller tar ansvar for angrepene sine åpent. Videre har de primære målene alltid vært finansinstitusjoner, og konsernet gikk etter penger i stedet for informasjon.

Buhtrap dukket først opp i 2014. Gruppen ble kjent etter at den gikk etter mange russiske virksomheter. Disse virksomhetene var ganske små i størrelse, og derfor ga ikke heistene mange innbringende avkastninger. Likevel, med suksess, begynte gruppen å målrette seg mot større finansinstitusjoner. Buhtrap begynte å gå etter relativt velbevoktede og digitalt sikrede russiske banker. En rapport fra Group-IB indikerer at Buhtrap-gruppen klarte å slippe unna med mer enn $ 25 millioner. I alt rammet gruppen vellykket rundt 13 russiske banker, hevdet sikkerhetsselskapet Symantec. Interessant, de fleste digitale heistene ble vellykket henrettet mellom august 2015 og februar 2016. Med andre ord klarte Buhtrap å utnytte omtrent to russiske banker per måned.

Buhtrap-gruppens aktiviteter opphørte plutselig etter deres egen Buhtrap bakdør, en genialt utviklet kombinasjon av programvareverktøy dukket opp online. Rapporter indikerer at noen få medlemmer av gruppen selv kan ha lekket programvaren. Mens gruppens aktiviteter stoppet brått, fikk tilgang til det kraftige settet med programvareverktøy flere mindre hackingsgrupper til å blomstre. Ved å bruke den allerede perfekte programvaren begynte mange små grupper å utføre sine angrep. Den største ulempen var det store antallet angrep som fant sted ved hjelp av Buhtrap bakdør.

Siden lekkasjen til Buhtrap-bakdøren svingte gruppen aktivt for å gjennomføre cyberangrep med en helt annen intensjon. ESET-forskere hevder imidlertid at de har sett gruppeskiftetaktikken siden helt tilbake i desember 2015. Tilsynelatende begynte gruppen å målrette myndighetene og institusjonene, bemerket ESET, “Det er alltid vanskelig å tildele en kampanje til en bestemt aktør når deres verktøy er kildekoden er fritt tilgjengelig på nettet. Imidlertid, ettersom skiftet i mål skjedde før kildekodelekkasjen, vurderer vi med stor tillit at de samme menneskene bak de første Buhtrap-skadedyrsangrepene mot bedrifter og banker også er involvert i å målrette statlige institusjoner. ”

ESET-forskere var i stand til å hevde Buhtrap-hånden i disse angrepene fordi de var i stand til å identifisere mønstre og oppdaget flere likheter i måten angrep ble utført på. "Selv om nye verktøy er lagt til i deres arsenal og oppdateringer som er brukt på eldre, har ikke Taktikk, teknikker og prosedyrer (TTP) som er brukt i de forskjellige Buhtrap-kampanjene endret seg dramatisk gjennom alle disse årene."

Buhtrap bruker et sikkerhetsproblem i Windows OS med null dager som kan kjøpes på det mørke nettet?

Det er interessant å merke seg at Buhtrap-gruppen brukte sårbarhet i Windows-operativsystemet som var ganske nytt. Med andre ord distribuerte gruppen en sikkerhetsfeil som vanligvis er merket med "zero-day". Disse feilene er vanligvis ikke pakket og ikke lett tilgjengelige. For øvrig har gruppen brukt sikkerhetsproblemer i Windows OS før. Imidlertid har de vanligvis stolt på andre hackergrupper. Videre hadde de fleste utnyttelsene patcher som ble utstedt av Microsoft. Det er ganske sannsynlig at gruppen kjørte søk på jakt etter ikke-patchede Windows-maskiner å infiltrere.

Dette er den første kjente forekomsten der Buhtrap-operatører brukte en upatchet sårbarhet. Med andre ord brukte gruppen ekte null-dagers sårbarhet i Windows OS. Siden gruppen åpenbart manglet den nødvendige ferdigheten for å oppdage sikkerhetsfeilene, mener forskere sterkt at gruppen kan ha kjøpt det samme. Costin Raiu, som leder Global Research and Analysis Team i Kaspersky, mener null-dagers sårbarhet egentlig er en "forhøyelse av privilegium" -feil som selges av en utnyttelsesmegler kjent som Volodya. Denne gruppen har en historie som selger null dagers utnyttelse til både nettkriminalitet og nasjonalstatgrupper.

Det er rykter som hevder at Buhtrap's pivot til cyberspionasje kunne ha blitt styrt av russisk etterretning. Selv om den ikke er underbygget, kan teorien være nøyaktig. Det kan være mulig at den russiske etterretningstjenesten rekrutterte Buhtrap for å spionere for dem. Pivoten kan være en del av en avtale om å tilgi gruppens tidligere overtredelser i stedet for sensitive bedrifts- eller myndighetsdata. Russlands etterretningsavdeling har blitt antatt å ha orkestrert så storskala gjennom tredjeparts hackinggrupper tidligere. Sikkerhetsforskere har hevdet at Russland rekrutterer regelmessig men uformelt talentfulle individer for å prøve å trenge inn i sikkerheten til andre land.

Interessant nok, Buhtrap ble antatt å ha vært involvert i cyberspionasjeaksjoner mot regjeringer tilbake i 2015. Regjeringer i Øst-Europa og Sentral-Asia-land har rutinemessig hevdet at russiske hackere ved flere anledninger har forsøkt å trenge inn i deres sikkerhet.