Microsoft Windows 10 Siste versjoner inneholder sikkerhetsproblem med SMBv3-server og klient RCE-sikkerhet. Her er midlertidige garantier

De siste utgavene av Windows 10, nemlig v1903 og v1909, inneholder et utnyttbart sikkerhetsproblem som kan brukes til å utnytte SMB-protokollen (Server Message Block). SMBv3-serverne og -klientene kan kompromitteres og brukes til å kjøre vilkårlig kode. Det som er enda mer bekymringsfullt er det faktum at sikkerhetsproblemet kan utnyttes eksternt ved hjelp av noen få enkle metoder.

Microsoft har erkjent et nytt sikkerhetsproblem i Microsoft Server Message Block 3.1.1 (SMB) -protokollen. Det ser ut til at selskapet tidligere har lekket detaljene ved et uhell under oppdateringen av denne oppdateringen. De sårbarhet kan utnyttes eksternt for å utføre kode på en SMB-server eller klient. I hovedsak er dette en angående RCE-feil (Remote Code Execution).

Microsoft bekrefter sikkerhetsproblemer i SMBv3:

I en sikkerhetsrådgivning som ble publisert i går, forklarte Microsoft at sikkerhetsproblemet påvirker versjonene 1903 og 1909 av Windows 10 og Windows Server. Imidlertid var selskapet raskt ute med å påpeke at feilen ikke har blitt utnyttet ennå. Forøvrig har selskapet angivelig lekket detaljene om sikkerhetsproblemet merket som CVE-2020-0796. Men mens de gjorde det, publiserte selskapet ingen tekniske detaljer. Microsoft tilbød bare korte sammendrag som beskriver feilen. Å plukke opp de samme, flere digitale sikkerhetsproduktbedriftene som er en del av selskapets Active Protections Program og får tidlig tilgang til feilinformasjon, publiserte informasjonen.

Det er viktig å merke seg at SMBv3-sikkerhetsfeilen ikke har en oppdatering klar ennå. Det er tydelig at Microsoft opprinnelig kan ha planlagt å gi ut en oppdatering for dette sikkerhetsproblemet, men ikke klarte, og klarte ikke å oppdatere industripartnere og leverandører. Dette førte til publisering av sikkerhetsproblemet som fortsatt kan utnyttes i naturen.

Hvordan kan angripere utnytte sikkerhetsproblemet i SMBv3-sikkerhet?

Mens detaljer fremdeles dukker opp, påvirkes datasystemer som kjører Windows 10 versjon 1903, Windows Server v1903 (Server Core installasjon), Windows 10 v1909 og Windows Server v1909 (Server Core installasjon). Det er imidlertid ganske sannsynlig at tidligere iterasjoner av Windows OS også kan være sårbare.

Microsoft forklarte det grunnleggende konseptet og typen av sikkerhetsproblemet i SMBv3, og sa: “For å utnytte sikkerhetsproblemet mot en SMB-server, kan en uautorisert angriper sende en spesialtilpasset pakke til en målrettet SMBv3-server. For å utnytte sårbarheten mot en SMB-klient, må en uautentisert angriper konfigurere en ondsinnet SMBv3-server og overbevise en bruker om å koble seg til den. ”

Mens detaljene er litt knappe å komme med, indikerer eksperter at SMBv3-feilen kan tillate fjernangripere å ta full kontroll over de sårbare systemene. Dessuten kan sikkerhetssårbarheten også være ormbar. Med andre ord kan angripere automatisere angrep gjennom kompromitterte SMBv3-servere og angripe flere maskiner.

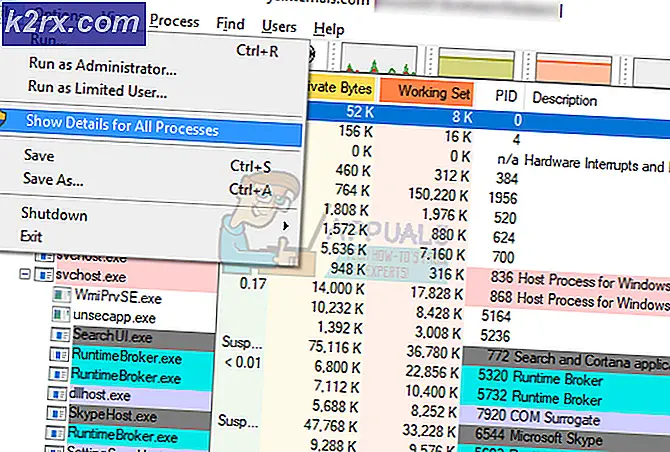

Hvordan beskytte Windows OS og SMBv3-servere mot nytt sikkerhetsproblem?

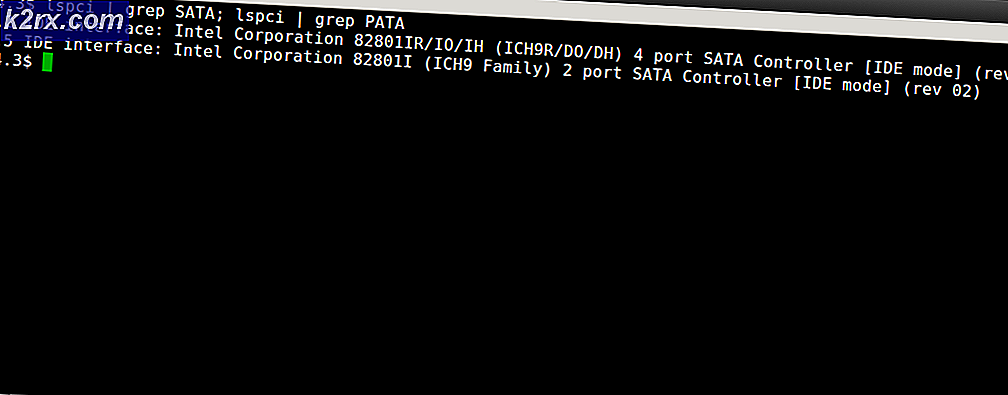

Microsoft kan ha erkjent eksistensen av et sikkerhetsproblem i SMBv3. Imidlertid har selskapet ikke tilbudt noen lapp for å beskytte den samme. Brukere kan deaktivere SMBv3-komprimering for å forhindre at angripere utnytter sårbarheten mot en SMB-server. Den enkle kommandoen for å utføre inne i PowerShell er som følger:

For å angre den midlertidige beskyttelsen mot SMBv3-sikkerhetsproblemet, skriv inn følgende kommando:

Det er viktig å merke seg at metoden ikke er omfattende, og bare vil forsinke eller fraråde en angriper. Microsoft anbefaler å blokkere TCP-port ‘445’ på brannmurer og klientdatamaskiner. “Dette kan bidra til å beskytte nettverk mot angrep som stammer utenfor bedriftens omkrets. Å blokkere de berørte havnene ved bedriftens omkrets er det beste forsvaret for å unngå Internett-baserte angrep, ”rådet Microsoft.