Slik beskytter du deg mot nulldagsangrep

Når det gjelder de forskjellige typene nettangrep, er null-dagers utnyttelse det verste. Jeg er livredd for dem og hackere elsker dem. Når det er fullt utnyttet, er avkastningen på en null-dagers sårbarhet umålelig.

Og alt du trenger å gjøre er å sjekke kostnadene for en null-dagers utnyttelse i det svarte markedet for å forstå verdien. I ett tilfelle som ble oppdaget av forskere fra et sikkerhetsfirma kalt Trustwave, krevde en russisk hacker $ 90 000 dollar for et sårbarhet i lokal privilegiumeskalering (LPE) i Windows.

Utnyttelsen fungerte på alle versjoner av Windows og tillot en angriper å få ekstern tilgang til et offers system og få tilgang til ressurser som ellers ikke ville være tilgjengelig for dem.

Det svarte markedet til side, det er også legitim utnyttelsesoppkjøpsselskaper som vil betale en formue for en null-dagers sårbarhet.

En av de mest populære er Zerodium som er åpen for å betale alt fra $ 10.000 til $ 2.500.000, avhengig av populariteten og sikkerhetsnivået til det berørte systemet.

Hva er en null-dagers utnyttelse

Det er et angrep på systemer som utnytter sårbarheter som er ukjent for systemutvikleren og systemleverandøren.

Og det er det som gjør null-dagers angrep så ødeleggende. Fra det tidspunktet sårbarheten oppdages til den tiden en løsning er opprettet, har hackere nok tid til å utrette kaos på systemene.

Siden sårbarheten tidligere er ukjent, vil tradisjonell antivirusprogramvare også være ineffektiv fordi de ikke anerkjenner angrepet som en trussel. De er avhengige av malware-signaturer som allerede er i databasen for å blokkere angrep.

Så den eneste gangen den tradisjonelle antivirusprogramvaren kan beskytte deg mot null-dagers angrep, er etter at hackeren har utviklet en null-dagers skadelig programvare og utført et første angrep.

Men da vil det ikke lenger være en null-dagers trussel, ikke sant?

Så, hva anbefaler jeg i stedet? Det er flere trinn du kan ta for å beskytte deg mot null-dagers trusler, og vi vil diskutere dem alle i dette innlegget.

Alt begynner med at du bytter til et neste generasjons antivirusprogram som ikke stoler på tradisjonelle metoder for å stoppe angrep.

Stuxnet-angrepet

Mens vi snakker om null-dagers utnyttelse, hva med å fortelle deg om det største og mest briljant utførte null-dagers angrepet. Stuxnet-angrepet.

Den målrettet mot et urananlegg i Iran og ble opprettet for å sabotere Irans plan om å lage atomvåpen. Ormen som ble brukt i angrepet antas å ha vært et samarbeid mellom regjeringene i USA og Israel og utnyttet fire null-dagers feil i Microsoft Windows-operativsystemet.

Det utrolige med Stuxnet-angrepet er at det overskred det digitale riket og klarte å forårsake skade i den fysiske verden. Det førte angivelig til ødeleggelsen av omtrent en femtedel av Irans atomsentrifuger.

Ormen var også forsettlig med sitt formål ved at den gjorde liten eller ingen skade på datamaskiner som ikke var direkte koblet til sentrifuger.

Det blir mer interessant. Atomanleggene hadde luftgap, noe som betyr at de ikke var direkte koblet til internett. Så det angriperne gjorde var å målrette mot fem iranske organisasjoner som var direkte involvert i atomprosjektet og stole på at de spredte ormen gjennom infiserte flash-stasjoner.

To varianter av Stuxnet-ormen er blitt oppdaget. Den første ble brukt i 2007 og klarte å bli uoppdaget til den andre med betydelige forbedringer ble lansert i 2010.

Stuxnet-ormen ble endelig oppdaget, men bare fordi den ved et uhell utvidet sitt angrepsomfang utover Natanz-atomanlegget.

Stuxnet-angrepet er et eksempel på hvordan null-dagers sårbarheter kan utnyttes ukonvensjonelt. Det fremhever også effekten av slike typer angrep på selskaper. Disse inkluderer tapt produktivitet, nedetid på systemet og tap av tillit til organisasjonen.

De mer konvensjonelle måtene som null-dagers sårbarheter utnyttes inkluderer:

- Å stjele sensitive data

- Å laste skadelig programvare i systemer

- Å få uautorisert tilgang til systemer

- Gateway for annen skadelig programvare

Eksempler på null-dagers angrep i 2019

Operation Wizard Opium

Denne null-dagers sårbarheten ble funnet på Google Chrome, og det tillot hackere å få uautorisert tilgang til det berørte systemet.

Den første forekomsten av sårbarheten som ble utnyttet ble oppdaget på et koreansk nyhetsnettsted av Kaspersky sikkerhetsløsninger.

Hackere hadde injisert nettstedet med ondsinnet kode som var ansvarlig for å avgjøre om lesere som besøkte nettstedet, brukte den målrettede versjonen av google chrome.

Whatsapp null-dagers utnyttelse

Hackere var i stand til å utnytte et sårbarhet på Whatsapp som tillot dem å injisere spionprogramvare i offerets telefon.

Angrepet antas å ha blitt utført av et israelsk overvåkingsselskap kalt NSO Group, og det rammet opptil 1400 mennesker.

iOS null-dagers utnyttelse

I februar 2019 ble Ben Hawkes, en sikkerhetsingeniør hos Google, offentliggjort gjennom sitt twitterhåndtak om to iOS-sårbarheter som hackere utnyttet.

De ble alle adressert i neste versjon av operativsystemet sammen med en annen sårbarhet som tillot brukere å spionere på andre brukere ved ganske enkelt å starte en gruppeanrop.

Android null-dagers utnyttelse

Sent i 2019 oppdaget Google-prosjektets nullteam en utnyttelse i Android som tillot angripere full tilgang til forskjellige typer telefoner, inkludert Pixel, Samsung, Xiaomi og Huawei.

Disse angrepene var også knyttet til det israelske firmaet NSO, men selskapet benektet det.

Nulldagstrusler på smarte hjemmeknutepunkter

To etiske arbeidere vant en total pris på $ 60.000 på Pwn20wn hacking-konkurransen som ble avholdt årlig etter at de med hell utnyttet en null-dagers sårbarhet på et Amazon Echo.

De utnyttet utnyttelsen ved å koble Echo-enheten til et ondsinnet WiFi-nettverk. I feil hender kan denne utnyttelsen brukes til å spionere på deg eller uten å vite om å ta kontroll over dine smarte hjemmeenheter.

Se hvordan jeg bevisst ga eksempler på null-dagers angrep rettet mot forskjellige typer systemer? Det er for å bevise for deg at ingen er trygge.

Trusselen er nå enda mer overhengende med den økte populariteten til IoT-enheter som ikke inkluderer en enkel måte å bruke patcher på. Utviklere fokuserer mer på funksjonalitet i stedet for sikkerhet.

Tiltak du kan ta for å beskytte deg mot angrep på null dager

1. Bruk neste generasjons antivirusløsninger (NGAV)

I motsetning til tradisjonelle løsninger er NGAV-programmer ikke avhengige av eksisterende databaser for å oppdage skadelig programvare. Snarere analyserer de oppførselen til et program for å avgjøre om det betyr å skade datamaskinen.

For å gjøre ting lettere for deg, vil jeg anbefale de to beste NGAV-løsningene mine å bruke.

Beste antivirusprogrammer for å beskytte deg mot null-dagers angrep

Jeg elsker Bitdefender av flere grunner. For det første er det en av få sikkerhetsløsninger som har blitt undersøkt av AV-Test, en organisasjon som tester og vurderer sikkerhetsløsninger. Flere løsninger hevder å bruke avanserte registreringsmetoder uten signatur, men det er bare et markedsføringsstunt.

Bitdefender har derimot vist seg å blokkere 99% av alle null-dagers angrep og har registrert minst antall falske positive i flere tester.

Denne antivirusløsningen kommer også med en anti-utnyttelsesfunksjon som først og fremst fokuserer på potensielt sårbare applikasjoner, og som aktivt vil analysere prosesser som virker på applikasjonen. Hvis det oppdages mistenkelig aktivitet, kan du konfigurere antivirusprogrammet slik at det automatisk blokkerer det, eller du kan velge å bli varslet slik at du kan velge riktig handling.

Dette antivirusprogrammet er tilgjengelig i forskjellige pakker, avhengig av om du bruker det hjemme eller i arbeidsmiljøet.

Norton er en komplett sikkerhetspakke som effektivt vil veilede deg mot alle former for nettangrep.

Antivirusprogrammet benytter en eksisterende database med skadelig programvare og atferdsanalyse for å beskytte deg mot kjente og ukjente angrep.

Det er spesielt nyttig at Norton leveres med en Proactive Exploit Protection (PEP) -funksjon som gir et ekstra beskyttelseslag over de mest sårbare applikasjonene og systemene.

Dette forsterkes ytterligere av Power viskelærverktøyet som skanner datamaskinen din og fjerner høyrisikoapplikasjoner og skadelig programvare som kan ha infisert datamaskinen.

Et annet imponerende aspekt ved Norton er at det skaper et virtuelt miljø der det kan teste hva forskjellige filer gjør. Den bruker deretter maskinlæring for å avgjøre om filen er skadelig eller sunn.

Norton antivirus er tilgjengelig i fire planer, og hver av dem tilbyr sitt eget sett med funksjoner.

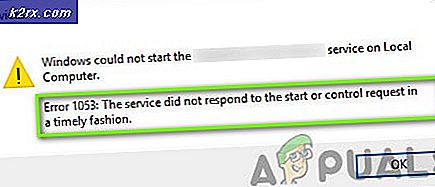

2. Windows Defender Exploit Guard

Normalt er jeg ikke en som anbefaler Windows-standardprogrammer, men tillegg av Exploit Guard i Windows Defender-sikkerhetssenteret har myket opp min beslutning.

Utnyttelsesvakten er delt inn i fire hovedkomponenter for å beskytte mot forskjellige typer angrep. Den første er Attack overflatereduksjon som hjelper til med å blokkere angrep basert på kontorfiler, skript og e-post.

Den leveres også med en nettverksbeskyttelsesfunksjon som analyserer alle utgående tilkoblinger og vil avslutte enhver tilkobling hvis destinasjon ser mistenkelig ut. Det er i stand til å gjøre dette ved å analysere destinasjonens vertsnavn og IP-adresse.

På nedsiden fungerer denne funksjonen bare hvis du bruker Microsoft Edge for surfing.

Den andre komponenten er kontrollert mappetilgang som forhindrer skadelige prosesser i å få tilgang til og endre beskyttede mapper.

Til slutt tilbyr Exploit guard Exploit-avbøting som fungerer sammen med Windows Defender Antivirus og tredjeparts antivirus for å redusere effekten av potensielle utnyttelser på applikasjoner og systemer.

Disse fire komponentene har forenklet transformasjonen av Windows Defender fra et tradisjonelt antivirus til neste generasjons sikkerhetsløsning som analyserer oppførselen til en prosess for å avgjøre om den er skadelig eller ikke.

Riktignok kan Windows Defender ikke ta plass av førsteklasses tredjeparts sikkerhetsløsninger. Men det er et fint alternativ hvis du har et fast budsjett.

3. Plaster systemene dine regelmessig

Hvis en oppdatering allerede er utgitt, betyr det at trusselen ikke lenger er null-dagers fordi utviklerne er klar over at den eksisterer.

Imidlertid betyr det også at sårbarheten nå er tilgjengelig for publikum, og alle med de nødvendige ferdighetene kan utnytte den.

For å sikre at utnyttelsen ikke kan brukes mot deg, bør du bruke oppdateringen med en gang den slippes.

Jeg anbefaler til og med at du konfigurerer systemet til å aktivt søke etter oppdateringer og automatisk bruke dem hvis de blir funnet. Dette vil eliminere enhver forsinkelse mellom det tidspunktet en oppdatering frigjøres og til den installeres.