Intel Ex-Confidential Lake Folks lekker 20 GB verdt informasjon som inneholder IP-detaljer om mikroarkitektur, prosjektering, chipdesign og mulige utnyttbare bakdører?

Intel har lidd et massivt databrudd. CPU-produsentens viktige arkiv, kodenavnet ‘Intel Ex-Confidential Lake’, ble ulovlig tilgjengelig, lastet ned og lastet opp til sosiale medier av flere uautoriserte personer.

Intel har angivelig blitt et offer for en enorm datadump, som utgjør 20 GB mapper og filer som inneholder veldig kritisk og sensitiv informasjon om selskapets interne design, utvikling, fabrikasjon og mer praksis. Det er unødvendig å legge til, i tillegg til Intels tap, kan datainnbruddet åpne for flere muligheter for fremtidig utnyttelse av datamaskiner og systemer som kjører på Intel-maskinvare.

Intel lider av massivt databrudd gjennom en mappe som er delt ulovlig online:

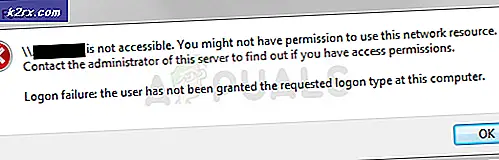

Tilsynelatende led Intel databruddet fordi en mappe som inneholder selskapets intellektuelle data ble delt online. Det er foreløpig uklart hvordan mappen ble åpnet og lastet opp. Mappen må åpenbart ha blitt lagret i et av de sikreste og mest beskyttede områdene eller tilgangsbegrensede databaser. Dessuten indikerer den store omfanget av datakategoriene som mappen inneholder at dataene kan ha blitt samlet gjennom flere databaser, sortert og lastet opp.

En ukjent person la ut lenker til et arkiv som inneholder dumping av bruddet. Dataarkivet, en skattekiste på 20 GB, antas å omfatte Intel Management Engine bringe guider, blinkende verktøy, eksempler; kildekode for Consumer Electronics Firmware Development Kit (CEFDK); kildepakker av silisium og FSP for forskjellige plattformer; utforming av ulike produkter; og mye mer. Følgende liste kommer direkte fra den enkelte med hensyn til det som har blitt lekket:

- Intel ME Bringup guider + (flash) verktøy + eksempler for forskjellige plattformer

- Kabylake (Purley Platform) BIOS referansekode og prøvekode + initialiseringskode (noe av det som eksportert git repos med full historie)

- Intel CEFDK (Consumer Electronics Firmware Development Kit (Bootloader stuff)) KILDER

- Silicon / FSP kildekodepakker for forskjellige plattformer

- Ulike Intel-utviklings- og feilsøkingsverktøy

- Simics Simulation for Rocket Lake S og potensielt andre plattformer

- Ulike veikart og andre dokumenter

- Binærfiler for kameradrivere Intel laget for SpaceX

- Skjemaer, dokumenter, verktøy + fastvare for den ikke utgitte Tiger Lake-plattformen

- (veldig forferdelig) Kabylake FDK treningsvideoer

- Intel Trace Hub + dekoderfiler for forskjellige Intel ME-versjoner

- Elkhart Lake Silicon Reference og Platform Sample Code

- Noen Verilog-ting for forskjellige Xeon-plattformer, usikker på hva det er.

- Feilsøk BIOS / TXE bygger for forskjellige plattformer

- Bootguard SDK (kryptert zip)

- Intel Snowridge / Snowfish Process Simulator ADK

- Ulike skjemaer

- Intel Marketing Material Templates (InDesign)

Ovennevnte liste er angivelig et lite glimt, og videre gransking av datadumpen kan potensielt avsløre mye mer informasjon.

https://twitter.com/CryptoInsane/status/1291729646887763968

Intel mistenker brudd på data fra sitt eget ressurs- og designsenter?

Den store mengden data, og det fra flere forskjellige områder, indikerer sterkt at individet eller gruppen av individer hadde høyt nivå tilgang eller sikkerhetsklarering til flere databaser som lagret ekstremt privat og konfidensiell bedriftsinformasjon om Intel. Forresten har Intel gitt ut en uttalelse som lyder:

“Vi undersøker denne situasjonen. Informasjonen ser ut til å komme fra Intel Resource and Design Center, som er vert for informasjon for bruk av våre kunder, partnere og andre eksterne parter som har registrert seg for tilgang. Vi tror en person med tilgang lastet ned og delte disse dataene.”

Det er angivelig tilgang til flertallet av data tidligere i år. Videre rapporteres filene å ha klassifisert status, under NDA eller under Intel Restricted Secret. Enkelt sagt, Intel hadde aldri til hensikt å tilby åpen offentlig tilgang til noen av filene, dokumentene eller informasjonen noensinne.

Til tross for det enorme databruddet, kan det hende at Intel ikke lider mye. Dette skyldes at Intel ser ut til å ha gitt betinget tilgang til tredjepartspartnere, hvorav den ene kan ha lekket dataene. Så informasjonen var ikke strengt ment for intern sirkulasjon hos Intel. Imidlertid er det noen få omtaler av ordet "bakdør". Det er ikke klart om dette bevisst refererer til Intel la tilgangsveier være åpne i ellers sikret teknologi.

Det er viktig å merke seg at alle som laster ned, får tilgang til, leser eller åpne slike filer ville være en deltaker i IP-tyveri og kunne lett få juridiske straffer. Det anbefales med andre ord å holde seg borte fra slikt innhold.