De 5 beste trusselskjermene for å sikre IT-infrastrukturen din

Er det noen som ikke har hørt om Equifax-bruddet? Det var det største databruddet i 2017 som fikk 146 millioner brukerkontoer i fare. Hva med angrepet i 2018 på Aadhar, den indiske myndighetens portal for lagring av innbyggernes informasjon. Systemet ble hacket og 1,1 milliarder brukerdata eksponert. Og for bare noen få måneder siden ble Toyotas salgskontor i Japan hacket og brukerdata for 3,1 millioner kunder eksponert. Dette er bare noen av de store bruddene som har skjedd de siste tre årene. Og det er bekymringsfullt fordi det ser ut til å bli verre etter hvert som tiden går. Nettkriminelle blir mer intelligente og kommer med nye metoder for å få tilgang til nettverk og få tilgang til brukerdata. Vi er i den digitale tidsalderen og data er gull.

Men det som er mer bekymringsfullt er at noen organisasjoner ikke tar opp problemet med alvoret det fortjener. Det er klart at de gamle metodene ikke fungerer. Har du en brannmur? Bra for deg. Men la oss se hvordan brannmuren beskytter deg mot insiderangrep.

Insider-trusler - den nye store trusselen

Sammenlignet med i fjor har antall angrep fra nettverket økt betydelig. Og det faktum at bedrifter nå kontraherer jobb til utenforstående som enten jobber eksternt eller fra organisasjonen, har ikke gjort mye for å hjelpe saken. For ikke å nevne at ansatte nå har lov til å bruke personlige datamaskiner til arbeidsrelaterte jobber.

Ondsinnede og korrupte ansatte står for den større prosentandelen av insiderangrep, men noen ganger er det også utilsiktet. Ansatte, partnere eller eksterne entreprenører som gjør feil som gjør at nettverket ditt er sårbart. Og som du kanskje forestiller deg, er innsidertrusler langt farligere enn eksterne angrep. Årsaken til dette er at de blir henrettet av en person som er godt informert om nettverket ditt. Angriperen har kunnskap om nettverksmiljøet og -policyene dine, og angrepene deres er mer målrettet og fører til mer skade. Også i de fleste tilfeller vil det ta lenger tid å oppdage en insidertrussel enn de eksterne angrepene.

Dessuten er det verste med disse angrepene ikke engang det umiddelbare tapet som følge av avbrudd i tjenestene. Det er skaden på merkevarens omdømme. Cyberangrep og datainnbrudd lykkes ofte med fall i aksjekurser og en stor avgang fra dine kunder.

Så hvis det er noe som er klart, er at du trenger mer enn en brannmur, en proxy eller en virusbeskyttelsesprogramvare for å holde nettverket ditt helt trygt. Og det er dette behovet som danner grunnlaget for dette innlegget. Følg med mens jeg fremhever de 5 beste programvarene for overvåking av trusler for å sikre hele IT-infrastrukturen. En IT Threat Monitor knytter angrep til forskjellige parametere, for eksempel IP-adresser, URL-er, samt fil- og applikasjonsdetaljer. Resultatet er at du får tilgang til mer informasjon om sikkerhetshendelsen, som hvor og hvordan den ble utført. Men før det, la oss se på fire andre måter du kan forbedre nettverkssikkerheten på.

Flere måter å forbedre IT-sikkerhet på

Database Aktivitetsovervåking

Det første en angriper vil målrette mot er databasen fordi det er der du har alle firmadataene. Så det er fornuftig at du har en dedikert databasemonitor. Den vil logge alle transaksjonene som er utført i databasen og kan hjelpe deg med å oppdage mistenkelige aktiviteter som har egenskapene til en trussel.

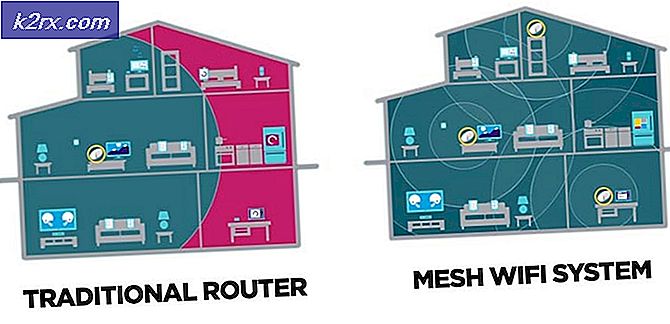

Analyse av nettverksflyt

Dette konseptet innebærer å analysere datapakker som sendes mellom forskjellige komponenter i nettverket ditt. Det er en fin måte å sikre at det ikke er konfigurert useriøse servere i IT-infrastrukturen for å sifere informasjon og sende den utenfor nettverket.

Adgangsrettighetsadministrasjon

Hver organisasjon må ha en klar retningslinje for hvem som kan se og få tilgang til de forskjellige systemressursene. På denne måten kan du begrense tilgangen til sensitive organisasjonsdata til bare de nødvendige menneskene. En Access Rights Manager lar deg ikke bare redigere tillatelsesrettighetene til brukere i nettverket ditt, men lar deg også se hvem, hvor og når data blir brukt.

Hviteliste

Dette er et konsept der bare autorisert programvare kan kjøres innenfor nodene i nettverket ditt. Nå vil ethvert annet program som prøver å få tilgang til nettverket ditt bli blokkert, og du vil bli varslet umiddelbart. Så igjen er det en ulempe med denne metoden. Det er ingen klar måte å bestemme hva som kvalifiserer for en programvare som en sikkerhetstrussel, så du må kanskje jobbe litt hardt for å komme opp med risikoprofilene.

Og nå til vårt hovedtema. De 5 beste IT-nettverk trusselskjermer. Beklager, jeg gikk litt bort, men jeg tenkte at vi først skulle bygge et solid fundament. Verktøyene jeg nå skal diskutere sement alt sammen for å fullføre fortet som omgir IT-miljøet ditt.

Er dette til og med en overraskelse? SolarWinds er et av de navnene du alltid er sikker på at ikke vil skuffe. Jeg tviler på at det er noen systemadministrator som ikke har brukt et SolarWinds-produkt på et eller annet tidspunkt i karrieren. Og hvis du ikke har det, kan det være på tide at du endrer det. Jeg presenterer deg SolarWinds Threat Monitor.

Dette verktøyet lar deg overvåke nettverket ditt og svare på sikkerhetstrusler i nesten sanntid. Og for et slikt funksjonsrikt verktøy vil du bli imponert over hvor enkelt det er å bruke. Det tar bare litt tid å fullføre installasjonen og oppsettet, og så er du klar til å begynne å overvåke. SolarWinds Threat Monitor kan brukes til å beskytte lokale enheter, datasentre og offentlige skymiljøer som Azure eller AWS. Det er perfekt for mellomstore til store organisasjoner med store vekstmuligheter på grunn av skalerbarhet. Og takket være funksjonene for flere leietakere og hvite merkinger, vil denne trusselmonitoren også være et utmerket valg for Managed Security Service Providers.

På grunn av cyberangrepens dynamiske natur er det viktig at databasedatabasen for cybertrusler alltid er oppdatert. På denne måten har du større sjanse for å overleve nye former for angrep. SolarWinds Threat Monitor bruker flere kilder som IP- og Domain-omdømmedatabaser for å holde databasene oppdatert.

Den har også en integrert SIEM (Security Information and Event Manager) som mottar loggdata fra flere komponenter i nettverket ditt og analyserer dataene for trusler. Dette verktøyet tar en grei tilnærming i trusseldeteksjonen, slik at du ikke trenger å kaste bort tid på å lete gjennom loggene for å identifisere problemer. Det oppnår dette ved å sammenligne loggene med flere kilder til trusselinformasjon for å finne mønstre som indikerer potensielle trusler.

SolarWinds Threat Monitor kan lagre normaliserte og rå loggdata i en periode på ett år. Dette vil være ganske nyttig når du vil sammenligne tidligere hendelser med nåværende hendelser. Så er det de øyeblikkene etter en sikkerhetsforekomst når du trenger å sortere gjennom logger for å identifisere sårbarheter i nettverket ditt. Dette verktøyet gir deg en enkel måte å filtrere dataene på, slik at du ikke trenger å gå gjennom hver eneste logg.

En annen kul funksjon er automatisk respons og utbedring av trusler. Bortsett fra å spare deg for innsatsen, vil dette også være effektivt for de øyeblikkene du ikke er i stand til å svare på trusler umiddelbart. Det forventes selvfølgelig at en trusselmonitor vil ha et varslingssystem, men systemet i denne trusselmonitoren er mer avansert fordi det kombinerer flertilstands- og kryss-korrelerte alarmer med Active Response Engine for å varsle deg om viktige hendelser. Utløserbetingelsene kan konfigureres manuelt.

Digital Guardian er en omfattende datasikkerhetsløsning som overvåker nettverket ditt fra ende til annen for å identifisere og stoppe mulige brudd og dataeksfiltrering. Det lar deg se hver transaksjon som utføres på dataene inkludert detaljene til brukeren som får tilgang til dataene.

Digital Guardian samler inn informasjon fra forskjellige datafelt, endepunktagenter og annen sikkerhetsteknologi analyserer dataene og prøver å etablere mønstre som kan bety potensielle trusler. Den vil da varsle deg slik at du kan ta de nødvendige utbedringstiltakene. Dette verktøyet er i stand til å produsere mer innsikt i trusler ved å inkludere IP-adresser, URL-er og fil- og applikasjonsdetaljer som fører til mer nøyaktig oppdagelse av trusler.

Ikke bare overvåker dette verktøyet for eksterne trusler, men også interne angrep som retter seg mot immaterielle rettigheter og sensitive data. Dette er parallelt med de forskjellige sikkerhetsforskriftene, så som standard hjelper Digital Guardian med å bevise samsvar.

Denne trusselmonitoren er den eneste plattformen som tilbyr Data Loss Prevention (DLP) sammen med Endpoint Detection and Response (EDR). Måten dette fungerer på er at sluttpunktagenten registrerer alle system-, bruker- og datahendelser på og utenfor nettverket. Den er deretter konfigurert til å blokkere mistenkelig aktivitet før du mister data. Så selv om du savner et innbrudd i systemet ditt, er du trygg på at data ikke kommer ut.

Digital Guardian er implementert på skyen, noe som betyr at færre systemressurser blir brukt opp. Nettverkssensorene og endepunktagentene streamer data til et sikkerhetsanalytisk godkjent arbeidsområde komplett med analyse- og rapporteringsskymonitorer som hjelper til med å redusere falske alarmer og filtrere gjennom en rekke avvik for å avgjøre hvilke som krever oppmerksomhet.

Zeek er et verktøy for åpen kildekode som tidligere var kjent som Bro Network Monitor. Verktøyet samler inn data fra komplekse nettverk med høy gjennomstrømning og bruker dataene som sikkerhetsinformasjon.

Zeek er også et eget programmeringsspråk, og du kan bruke det til å lage tilpassede skript som gjør det mulig å samle tilpassede nettverksdata eller automatisere overvåking og identifisering av trusler. Noen egendefinerte roller du kan utføre inkluderer identifisering av samsvarende SSL-sertifikater eller bruk av mistenkelig programvare.

På baksiden gir Zeek deg ikke tilgang til data fra nettverkets endepunkter. For dette trenger du integrering med et SIEM-verktøy. Men dette er også bra fordi i noen tilfeller kan den enorme mengden data som samles inn av SIEMS være overveldende og føre til mange falske varsler. I stedet bruker Zeek nettverksdata som er en mer pålitelig kilde til sannhet.

Men i stedet for bare å stole på NetFlow- eller PCAP-nettverksdataene, fokuserer Zeek på de rike, organiserte og lett søkbare dataene som gir reell innsikt i nettverkssikkerheten din. Den trekker ut over 400 datafelt fra nettverket ditt og analyserer dataene for å produsere handlingsbare data.

Evnen til å tilordne unike tilkoblings-IDer er en nyttig funksjon som hjelper deg å se all protokollaktivitet for en enkelt TCP-tilkobling. Data fra forskjellige loggfiler blir også tidsstemplet og synkronisert. Avhengig av tidspunktet du mottar et trusselvarsel, kan du derfor sjekke dataloggene omtrent samtidig for raskt å finne kilden til problemet.

Men som med all åpen programvare, er den største utfordringen med å bruke programvare med åpen kildekode å sette den opp. Du vil håndtere alle konfigurasjonene, inkludert å integrere Zeek med de andre sikkerhetsprogrammene i nettverket ditt. Og mange anser vanligvis dette for mye arbeid.

Oxen er en annen programvare jeg anbefaler for å overvåke nettverket ditt for sikkerhetstrusler, sårbarheter og mistenkelige aktiviteter. Og hovedårsaken til dette er at den kontinuerlig utfører en automatisert analyse av potensielle trusler i sanntid. Dette betyr at når det er en kritisk sikkerhetshendelse, vil du ha nok tid til å handle på den før den eskalerer. Det betyr også at dette vil være et utmerket verktøy for å oppdage og inneholde null-dagers trusler.

Dette verktøyet hjelper også i samsvar med å opprette rapporter om sikkerhetsposisjonen til nettverket, datainnbrudd og sårbarhet.

Visste du at det hver dag er en ny sikkerhetstrussel som du aldri vet at eksisterer? Trusselmonitoren din nøytraliserer den og fortsetter med virksomheten som vanlig. Okser er imidlertid litt annerledes. Den fanger opp disse truslene og lar deg vite at de eksisterer, slik at du kan stramme sikkerhetstauene dine.

Et annet flott verktøy for å styrke den perimeterbaserte sikkerhetsteknologien er Argos Threat Intelligence. Den kombinerer ekspertisen din med teknologien deres, slik at du kan samle spesifikk og praktisk intelligens. Disse sikkerhetsdataene hjelper deg med å identifisere sanntidshendelser av målrettede angrep, datalekkasje og stjålne identiteter som kan kompromittere organisasjonen din.

Argos identifiserer trusselaktører som er målrettet mot deg i sanntid og gir relevant informasjon om dem. Den har en sterk database med rundt 10.000 trusselsaktører å jobbe med. I tillegg bruker den hundrevis av kilder, inkludert IRC, Darkweb, sosiale medier og fora for å samle ofte målrettede data.