Ny skadelig programvare bekrefter brukeraktivitet før du utnytter bakdør til å utføre cyberspionasje

Cybersecurity-selskapet ESET har oppdaget at en kjent og unnvikende hackinggruppe stille har distribuert en skadelig programvare som har noen spesifikke mål. Den skadelige programvaren utnytter en bakdør som har passert under radaren med suksess tidligere. Videre utfører programvaren noen interessante tester for å sikre at den retter seg mot en aktivt brukt datamaskin. Hvis skadelig programvare ikke oppdager aktivitet eller ikke er fornøyd, slås den bare av og forsvinner for å opprettholde optimal stealth og unngå mulig gjenkjenning. Den nye skadelige programvaren leter etter viktige personligheter innen statens offentlige maskiner. Enkelt sagt, skadelig programvare går etter diplomater og statlige avdelinger over hele verden

De Ke3chang avansert vedvarende trusselgruppe ser ut til å ha dukket opp igjen med en ny fokusert hackingkampanje. Gruppen har vellykket lansert og administrert cyberspionasjekampanjer siden minst 2010. Gruppens aktiviteter og utnyttelser er ganske effektive. Kombinert med de tiltenkte målene ser det ut til at gruppen blir sponset av en nasjon. Den siste belastningen med skadelig programvare som er distribuert av Ke3chang gruppen er ganske sofistikert. Tidligere distribuerte eksterntrojanere og annen skadelig programvare var også godt designet. Den nye skadelige programvaren går imidlertid utover blind eller masseinfeksjon av de målrettede maskinene. I stedet er oppførselen ganske logisk. Den skadelige programvaren prøver å bekrefte og autentisere identiteten til målet og maskinen.

Cybersecurity Researchers at ESET identifiserer nye angrep av Ke3chang:

Ke3chang avanserte vedvarende trusselgruppe, aktiv siden minst 2010, er også identifisert som APT 15. Det populære slovakiske antivirus-, brannmuren og annet cybersikkerhetsselskap ESET har identifisert bekreftede spor og bevis på gruppens aktiviteter. ESET-forskere hevder Ke3chang-gruppen bruker sine velprøvde og pålitelige teknikker. Imidlertid har skadelig programvare blitt betydelig oppdatert. Videre prøver denne gruppen å utnytte en ny bakdør. Den tidligere uoppdagede og urapporterte bakdøren er foreløpig kalt Okrum.

ESET-forskere antydet videre at deres interne analyse indikerer at gruppen går etter diplomatiske organer og andre offentlige institusjoner. Forresten har Ke3chang-gruppen vært eksepsjonelt aktiv i å gjennomføre sofistikerte, målrettede og vedvarende cyberspionasjekampanjer. Tradisjonelt gikk gruppen etter myndighetspersoner og viktige personligheter som jobbet med regjeringen. Aktiviteten deres er observert i land over hele Europa og Sentral- og Sør-Amerika.

ESETs interesse og fokus fortsetter å forbli på Ke3chang-gruppen fordi konsernet har vært ganske aktivt i selskapets hjemland, Slovakia. Imidlertid er andre populære mål for gruppen Belgia, Kroatia, Tsjekkia i Europa. Gruppen er kjent for å ha målrettet mot Brasil, Chile og Guatemala i Sør-Amerika. Ke3chang-gruppens aktiviteter indikerer at det kan være en statsstøttet hackinggruppe med kraftig maskinvare og andre programvareverktøy som ikke er tilgjengelige for vanlige eller individuelle hackere. Derfor kan også de siste angrepene være en del av en langvarig varig kampanje for å samle etterretning, bemerket Zuzana Hromcova, forsker ved ESET, "Angriperens hovedmål er mest sannsynlig cyberspionasje, det er derfor de valgte disse målene."

Hvordan fungerer Ketrican-skadelig programvare og Okrum bakdør?

Ketrican-skadelig programvare og Okrum bakdør er ganske sofistikerte. Sikkerhetsforskere undersøker fortsatt hvordan bakdøren ble installert eller droppet på de målrettede maskinene. Mens distribusjonen av Okrum-bakdøren fortsatt er et mysterium, er operasjonen enda mer fascinerende. Okrum bakdør gjennomfører noen programvaretester for å bekrefte at den ikke kjører i en sandkasse, som egentlig er et sikkert virtuelt rom som sikkerhetsforskere bruker for å observere oppførselen til skadelig programvare. Hvis lasteren ikke får pålitelige resultater, avslutter den bare seg selv for å unngå deteksjon og videre analyse.

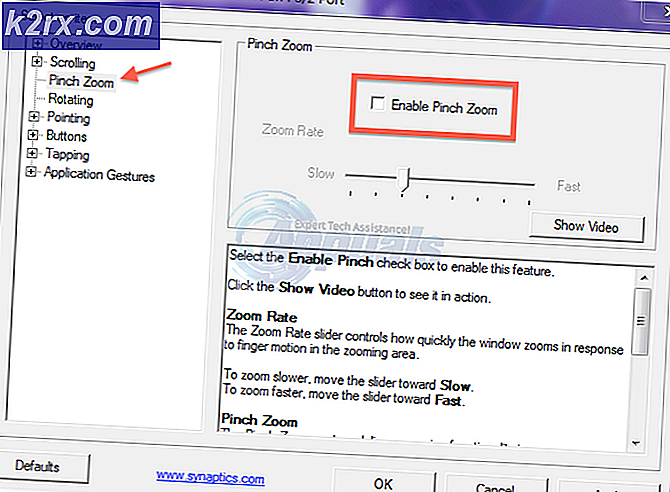

Okrum bakdørens metode for å bekrefte at den kjører på en datamaskin som fungerer i den virkelige verden, er også ganske interessant. Lasteren eller bakdøren aktiverer banen for å motta den faktiske nyttelasten etter at du har klikket på venstre museknapp minst tre ganger. Forskere mener at denne bekreftende testen først og fremst utføres for å sikre at bakdøren fungerer på ekte, fungerende maskiner og ikke virtuelle maskiner eller sandkasser.

Når lasteren er fornøyd, gir Okrum bakdør først seg full administratorrettigheter og samler informasjon om den infiserte maskinen. Den viser informasjon som datamaskinnavn, brukernavn, verts-IP-adresse og hvilket operativsystem som er installert. Deretter krever det ekstra verktøy. Den nye Ketrican-skadeprogrammet er også ganske sofistikert og har flere funksjoner. Den har til og med en innebygd nedlasting i tillegg til en opplasting. Opplastingsmotoren brukes til å eksportere filer skjult. Nedlastingsverktøyet i skadelig programvare kan kreve oppdateringer og til og med utføre komplekse skallkommandoer for å trenge dypt inne i vertsmaskinen.

ESET-forskere hadde tidligere observert at Okrum-bakdøren til og med kunne distribuere tilleggsverktøy som Mimikatz. Dette verktøyet er egentlig en skjult nøkkellogger. Den kan observere og registrere tastetrykk, og forsøke å stjele påloggingsinformasjon til andre plattformer eller nettsteder.

Forresten har forskere lagt merke til flere likheter i kommandoene Okrum bakdør og Ketrican malware bruker for å omgå sikkerhet, gi forhøyede privilegier og gjennomføre andre ulovlige aktiviteter. Den umiskjennelige likheten mellom de to har ført til at forskerne tror de to er nært beslektede. Hvis det ikke er en sterk nok tilknytning, hadde begge programvarene vært rettet mot de samme ofrene, bemerket Hromcova, “Vi begynte å koble prikkene da vi oppdaget at Okrum-bakdøren ble brukt til å slippe en Ketrican-bakdør, samlet i 2017. På toppen av det , fant vi ut at noen diplomatiske enheter som ble berørt av Okrum-skadelig programvare og Ketrican-bakdørene i 2015, også ble påvirket av Ketrican-bakdører i 2017. ”

De to relaterte skadelige programvarene som har mange års mellomrom, og de vedvarende aktivitetene fra Ke3chang avanserte vedvarende trusselgruppe indikerer at gruppen har holdt seg lojal mot it-spionasje. ESET er selvsikker, konsernet har forbedret taktikken, og angrepene har vokst i raffinement og effektivitet. Cybersecurity-gruppen har lenge krønikert gruppens bedrifter og har vedlikeholdt en detaljert analyserapport.

Ganske nylig rapporterte vi om hvordan en hackinggruppe hadde forlatt sine andre ulovlige aktiviteter på nettet og begynte å fokusere på cyberspionasje. Det er ganske sannsynlig at hackingsgrupper kan finne bedre muligheter og fordeler i denne aktiviteten. Med statsstøttede angrep på vei oppover, kan useriøse regjeringer også i det skjulte støtte gruppene og tilby dem tilgivelse i utveksling av verdifulle statshemmeligheter.

![[FIXED] Påstand mislyktes: Array_Count i Ark](http://k2rx.com/img/107029/fixed-assertion-failed-array-count-in-ark-107029.png)